在数字化浪潮席卷全球的当下,移动应用已成为日常生活的重要组成部分。随着技术的普及,一些不法分子利用用户对便捷性的追求,将恶意代码伪装成正常应用,形成隐蔽的“寄生虫式”下载陷阱。这类陷阱不仅窃取用户隐私,还可能造成财产损失,甚至威胁手机系统安全。

一、隐蔽的威胁:寄生虫式恶意软件的特征与危害

寄生虫式恶意软件通常具备动态加载和云端控制两大特征。它们通过合法应用的开发工具包(SDK)植入恶意子包,利用云控技术实现代码的远程更新,从而绕过常规安全检测。例如,2024年某知名应用市场曾曝出300余款应用被“寄生推”SDK感染,用户下载后频繁遭遇弹窗广告、静默安装非法应用等问题,直接影响手机性能并导致隐私泄露。

这类软件的攻击手段包括:

二、陷阱渗透路径:从下载到激活的全流程解析

1. 诱导下载阶段

恶意软件常通过三种渠道传播:

2. 安装激活阶段

恶意程序在安装时通过以下方式规避检测:

3. 持续控制阶段

通过云端服务器远程操控,实现:

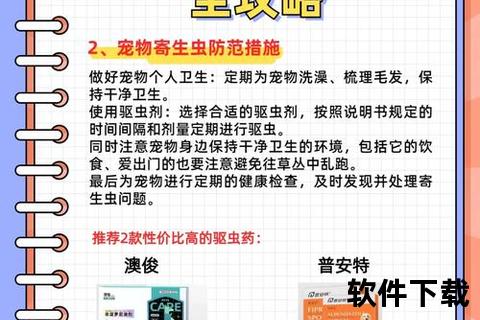

三、安全防御体系:从源头到终端的防护策略

(一)下载前的风险预判

1. 渠道鉴别

2. 安装包检测

(二)使用中的动态防护

1. 权限管理清单

| 权限类型 | 高风险场景 | 应对措施 |

||||

| 摄像头/麦克风 | 文档扫描类应用请求常驻访问 | 设置为“仅使用时允许” |

| 短信/通讯录 | 工具类应用索要完整读取权限 | 拒绝非必要授权 |

| 位置信息 | 单机游戏要求精确定位 | 选择模糊定位或模拟位置 |

2. 主动防御技术

四、行业应对与发展趋势

据《2025年软件供应链安全报告》预测,未来安全防护将呈现三大趋势:

1. 智能检测升级:基于机器学习模型的应用信誉评级系统,实时评估软件供应链风险

2. 硬件级防护:手机芯片内置可信执行环境(TEE),实现生物特征数据与恶意程序的物理隔离

3. 合规性强化:各国推行类似欧盟NIS2的网络安全法规,强制应用市场建立开发者实名溯源机制

在享受科技便利的用户需建立“零信任”安全思维:对非必要权限保持警惕,对异常弹窗及时阻断,对来源不明的安装包坚决删除。只有将安全意识转化为日常习惯,才能真正构筑起抵御数字寄生虫的坚固防线。